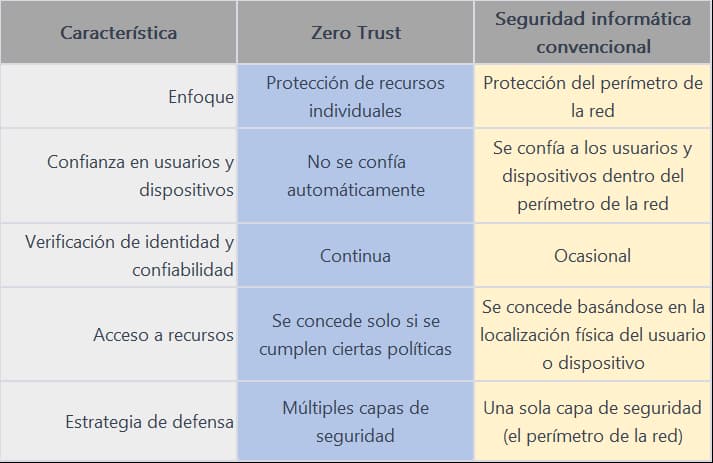

La seguridad informática convencional se basa en la idea de crear perímetros de seguridad sólidos alrededor de una red o sistema para protegerlo de amenazas externas. Esto incluye la implementación de firewalls y otras medidas de protección en la frontera de la red.

Por otro lado, el enfoque de Zero Trust implica no confiar automáticamente en ningún usuario o dispositivo, independientemente de si está dentro o fuera del perímetro de la red. En lugar de confiar en la localización física de un usuario o dispositivo para determinar si debe tener acceso a determinados recursos, Zero Trust utiliza un conjunto de políticas y verificaciones continuas para determinar si se le debe permitir el acceso.

En resumen, mientras que la seguridad informática convencional se enfoca en proteger el perímetro de la red, Zero Trust se centra en proteger los recursos individuales y verificar continuamente la identidad y la confiabilidad de los usuarios y dispositivos que solicitan acceso a ellos.